2024년 1회 네트워크관리사1급 기출문제 (필기시험, 4월 21일 시행)

ExamData 2024. 5. 5. 22:532024년 1회 네트워크관리사1급 필기시험은 4월 21일에 시행되었고, 자격검정 시행 기관은 한국정보통신자격협회입니다.

도타비 문제은행의 네트워크관리사1급 필기 기출문제 모의고사에 수록된 2024년 1회 네트워크관리사1급 필기시험 기출문제 CBT는 회원 가입 등의 번거로운 절차 없이 인터넷 환경에서 PC 또는 모바일 기기 등을 이용하여 문제를 풀고 자동으로 채점한 후 틀린 문제 다시 풀기 등의 추가학습 기능이 탑재되어 있으며, 문제 파일이 첨부되어 있습니다.

도타비 문제은행의 네트워크관리사1급 필기 기출문제 모의고사 CBT에서는 연도별 자격시험 시행 회차별로 분류한 CBT와 랜덤 모의고사를 활용할 수 있습니다.

네트워크관리사1급은 한국정보통신자격협회(icqa.or.kr)에서 시행하는 자격으로 자격검정 기출문제 저작권은 ‘한국정보통신자격협회’에 있으며, 건시스템에서는 2011년 10월 6일 기출문제 사용 승인을 받은 후 원본 문제 그대로 편집하여 ‘도타비 문제은행’에 추가하였습니다.

■ 2024년 1회 네트워크관리사1급 필기 기출문제 CBT 응시, 문제 파일 내려받기 (↓)

2024년 1회 네트워크관리사1급 필기 기출문제 CBT

2024년 1회 네트워크관리사1급

www.gunsys.com

■ 도타비 문제은행 네트워크관리사1급 필기 기출문제 모의고사, CBT (↓)

도타비 문제은행 :: 네트워크관리사1급 필기 기출문제 모의고사, CBT

네트워크관리사1급 필기시험 기출문제 모의고사, CBT

www.gunsys.com

■ 2024년 1회 네트워크관리사1급 필기 기출문제 (↓)

1. IPv6 address 표기 방법에 대한 설명 중 알맞은 것은?

① FEC0::∕10는 IPv6 브로드캐스트 주소로 사용된다.

② FE80::∕10는 링크 로컬 유니캐스트 주소로 사용된다.

③ 2001::1∕127는 IPv6 주소에서 Loopback 주소로 사용된다.

④ FF00::∕8는 IPv6 주소에서 애니캐스트 주소로 사용된다.

2. 다음 내용에 해당하는 기술에서 사용되는 올바른 프로토콜을 고르시오.

회사 내 홈페이지를 관리하는 서버 관리자 Kim 사원은 클라이언트와 웹서버 간에 데이터를 안전하게 전달하는 인증 암호화 기능을 사용하여 기존 Http 서버스를 Https 서비스로 전환한다.

① SSTP

② MIME

③ SSH

④ SSL

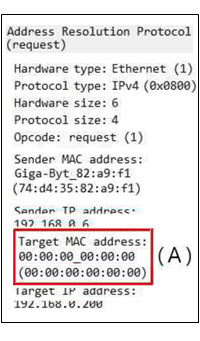

3. 네트워크 관리자 Kim 사원은 네트워크 환경의 안정성을 점검하기 위하여 네트워크 분석기를 통하여 ARP request packet를 캡쳐, 분석하였다. 다음 그림의 내용을 참조할 때, ARP 필드 내용의 Target MAC address (A)는 무엇을 의미 하는 주소인가?

① 목적지 호스트에 대한 로컬 브로드캐스트 주소를 의미한다.

② 목적지 호스트 주소를 알지 못한다는 의미이다.

③ ARP reply을 위한 더미(dummy) 값을 의미한다.

④ Subnet 상에 있는 특정 호스트를 의미한다.

4. 네트워크 및 서버 관리자 Kim 사원은 장기간 출장 명령을 받은 관계로 회사 내부에 있는 업무용 PC에 원격데스크톱(Terminal service)을 설정하려고 한다. 하지만 업무용 PC가 공인 IP가 아니라 IP 공유기 내부에 있는 사설 IP로 사용 중이다. 외부에서 이 업무용 PC에 원격데스크톱(Terminal service)을 사용하기 위한 설정에 있어 옳은 것은? (단, IP 공유기에 할당된 공인 IP는 210.104.177.55, 업무용 PC에 할당된 사설 IP(공유기 내부)는 192.168.0.22, 업무용 PC는 원격 설정이 되어 있음 (TCP∕3389))

① 방화벽에서 192.168.0.22번으로 tcp∕3389번에 대한 접속을 허용한다

② IP 공유기 내부에 210.104.177.55번에 포트포워딩을 설정 한다.

③ 업무용 PC에 반드시 Windows login password를 설정한다.

④ 업무용 PC에 반드시 CMOS password를 설정한다.

5. 특정 호스트로부터 들어오는 패킷의 헤더를 출력해 주는 Tcpdump에서 사용하는 명령 중 ′tcpdump port 21′ 기본 사용 명령의 의미는?

① FTP 데이터 전송 정보를 출력한다.

② 21번 포트로 들어오는 패킷을 보여준다.

③ 21번 포트를 사용하는 패킷을 출력한다.

④ 송신되는 21포트 정보를 출력한다.

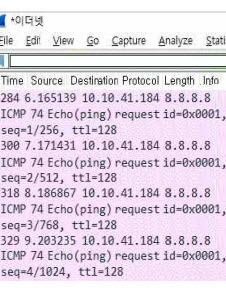

6. Wireshark에서 아래와 같은 결과값을 출력할 수 있는 display filter 값으로 옳지 않은 것은?

① ping==8.8.8.8

② ip.dst==8.8.8.8

③ icmp && ip.src==10.10.41.184

④ ip.src==10.10.41.184 && ip.dst==8.8.8.8

7. 다음 중 (A), (B) 안에 맞는 용어로 옳은 것은?

클라우드 서비스 제공자가 데이터 센터를 클러스터링하는 물리적 위치를 ( A )(이)라고 하며, 논리적 데이터 센터의 각 그룹을 ( B )(이)라고 한다.

① (A) 리전 (B) 가용영역

② (A) 가용영역 (B) 리전

③ (A) VPC (B) Subnet

④ (A) Subnet (B) VPC

8. TCP 프로토콜의 데이터 전송에 관한 설명으로 올바른 것 은?

① DNS(domain name system), VOIP, 온라인게임 등에 쓰인다.

② 데이터 전송 과정에서 흐름 제어를 지원하려고 슬라이딩 윈도우 기법을 사용한다.

③ 부정 응답 기능인 NAK를 사용해 프레임 변형 오류를 해결한다.

④ 단순한 요청 응답구조가 필요한 경우 사용되며 속도가 빠르다.

9. 다음 ICMP 오류메시지에 대한 설명으로 옳지 않은 것은?

① 오류 보고 메시지인 DESTINATION UNREACHABL은 수신 호스트가 존재하지 않거나, 존재해도 필요한 프로토콜이나 포트 번호 등이 없어 수신 호스트에 접근이 불가능한 경우에 발생한다.

② TIME EXCEEDED는 패킷의 TTL 필드 값이 0이 되어 패킷이 버려진 경우에 주로 발생한다.

③ 오류 보고 메시지에서 첫 줄의 4바이트는 질의 메시지와 동일한 구조를 보이지만, 이어지는 메시지의 내용은 서로 다르다.

④ 오류가 발생한 IP 패킷의 일부, 즉 헤더와 추가적인 8바이트의 정보가 ICMP 메시지로 수신 호스트에 전달된다.

10. DHCP 프로토콜에 대한 설명으로 옳지 않은 것은?

① DHCP 서버는 네트워크에 연결된 클라이언트 디바이스들에게 IP 주소를 동적으로 할당 이를 통해 디바이스들은 중복되지 않는 IP 주소를 자동으로 받아 사용한다.

② 서브넷 마스크, 기본 게이트웨이, DNS 서버 등의 구성 정보를 제공한다.

③ 클라이언트는 TCP 프로토콜을 사용한다.

④ DHCP 서버와 클라이언트 간의 통신에 사용되는 포트 67번으로 DHCP 패킷을 네트워크로 브로드캐스트한다.

11. RARP에 관한 설명으로 옳지 않은 것은?

① RARP 요청 패킷은 브로드캐스트 되고 RARP 응답 패킷은 유니캐스트 방식으로 전달된다.

② RARP 패킷의 형식은 ARP 패킷의 형식과 동일하지만 들어 가는 값이 다르다.

③ RARP는 물리 주소를 알고 있을 때 대응하는 논리 주소를 알아내기 위한 프로토콜이다.

④ RARP 메시지는 IP 데이터그램의 형태로 캡슐화되어 전송된다.

12. 다음 중 TCP 헤더 옵션의 종류로 옳지 않은 것은?

① MSS

② Timestamp

③ Window Scale Factor

④ RTT

13. IPv6에 대한 설명으로 옳지 않은 것은?

① 확장된 헤더에 선택 사항들을 기술할 수 있다.

② 브로드캐스트를 새로 도입하였다.

③ 특정한 흐름에 속해 있는 패킷들을 인식할 수 있다.

④ 패킷의 출처 인증, 데이터 무결성의 보장 및 비밀의 보장 등을 위한 메커니즘을 지정할 수 있다.

14. TFTP에 대한 설명으로 올바른 것은?

① TCP∕IP 프로토콜에서 데이터의 전송 서비스를 규정한다.

② 인터넷상에서 전자우편(E-mail)의 전송을 규정한다.

③ UDP 프로토콜을 사용하여 두 호스트 사이에 파일 전송을 가능하게 해준다.

④ 네트워크의 구성원에 패킷을 보내기 위한 하드웨어 주소를 정한다.

15. RIP에 대한 설명으로 옳지 않은 것은?

① 독립적인 네트워크 내에서 라우팅 정보 관리를 위해 광범위하게 사용된 프로토콜이다.

② 자신이 속해 있는 네트워크에 매 30초마다 라우팅 정보를 브로드캐스팅(Broadcasting) 한다.

③ 네트워크 거리를 결정하는 방법으로 홉의 총계를 사용한다.

④ 대규모 네트워크에서 최적의 해결 방안이다.

16. 멀티캐스트 라우터에서 멀티캐스트 그룹을 유지할 수 있도록 메시지를 관리하는 프로토콜은?

① ARP

② ICMP

③ IGMP

④ FTP

17. 네트워크 ID ′210.182.73.0′을 몇 개의 서브넷으로 나누고, 각 서브넷은 적어도 40개 이상의 Host ID를 필요로 한다. 적절한 서브넷 마스크 값은?

① 255.255.255.192

② 255.255.255.224

③ 255.255.255.240

④ 255.255.255.248

18. 클라우드 구축 시 보안성 향상을 위하여 점검하여야 할 보안 활동에 대한 설명으로 옳지 않은 것은?

① 패스워드가 단순하게 설정되어 있는 경우 비인가자에 의한 Brute-force, Dictionary attack 공격이 발생할 수 있으므로, 해당 공격을 예방하기 위해 패스워드의 복잡성 설정이 되어 있는지 점검한다.

② Access Key 유출 시 비인가자가 기간 제한 없이 리소스를 등록, 수정, 조회할 수 있으므로 주기적으로 Key에 대해 관리(변경 주기에 따라 교체) 한다.

③ 특정 Subnet에 서비스 침해 사고가 발생되었을 때 각 Subnet 간 접근통제로 2차 피해 예방을 위해 서비스 목적에 따라 Subnet이 분리되어야 한다.

④ Private Zone에 위치한 서버에 Private IP가 할당된 경우 해당 IP로 침해 위협이 발생될 가능성이 있으며 Private Zone에 위치한 서버에 Private IP가 할당되지 않도록 주기적으로 확인한다.

19. 클라우드 담당자 Kim 사원은 클라우드 환경에서 서버 부하 분산 방식에 대해 고려하고 있다. 다음에서 설명하는 서버 부하 분산 방식은?

서버 커넥션 수, 응답 상황 등에 관계없이 균등하게 순차적으로 요청을 할당하는 방식

① Round Robin

② Least Connection

③ IP Hash

④ Random Choice

20. 클라우드 네트워크 보안 담당자 Kim 부장은 제로 트러스트 (Zero Trust)를 적용하여 보안 구성을 하라는 지시를 받았다, 제로 트러스트에 대한 설명으로 옳지 않은 것은?

① ′Never Trust, Always Verify′를 구현하기 위해 보호해야 할 모든 데이터와 컴퓨팅 서비스를 자원(resourcee)으로 분리·보호하고, 각 자원에 접속 요구마다 인증하는 원리이다.

② 경계 기반 보안 모델로서 네트워크 내부 접속 요구(사용자, 기기 등)는 어느 정도 신뢰할 수 있다는 가정에서 시작한다.

③ 전통적인 경계 기반 보안(Perimeter Security)으로는 업무 환경의 변화와 진화하는 사이버 위협에 효과적으로 대응하기 어려워 ′제로 트러스트(Zero Trust)′ 개념이 등장했다.

④ 보호해야 할 모든 데이터와 컴퓨팅 서비스를 각각의 자원(Resource)으로 분리·보호 한다.

21. OSI 7 Layer 중에서 응용프로그램이 네트워크 자원을 사용할 수 있는 통로를 제공 해주는 역할을 담당하는 Layer는?

① Application Layer

② Session Layer

③ Transport Layer

④ Presentation Layer

22. 여러 개의 타임 슬롯(Time Slot)으로 하나의 프레임이 구성 되며 각 타임 슬롯에 채널을 할당하여 다중화하는 것은?

① TDMA

② CDMA

③ FDMA

④ CSMA

23. 물리 계층의 역할이 아닌 것은?

① 전송매체를 통해서 시스템들을 물리적으로 연결한다.

② 자신에게 온 비트들이 순서대로 전송될 수 있도록 한다.

③ 전송, 형식 및 운영에서의 에러를 검색한다.

④ 물리적 연결과 동작으로 물리적 링크를 제어한다.

24. Gigabit Ethernet에 대한 설명에 해당하는 것은?

① MAC 계층에서는 토큰 링 프로토콜을 사용한다.

② Gigabit Ethernet에서는 Fast Ethernet의 10배 대역폭을 지원하기 위해 동일한 슬롯 크기를 유지하면서 케이블 거리가 10m 정도로 짧아진다.

③ Gigabit Ethernet에서는 슬롯의 크기를 512바이트로 확장 하여 전송 속도를 증가시킨다.

④ 현재의 Ethernet과의 호환이 어렵고, 연결 설정형 방식이다.

25. OSI 7 Layer의 각 Layer 별 Data 형태로써 적당하지 않은 것은?

① Transport Layer - Segment

② Network Layer - Packet

③ Datalink Layer - Fragment

④ Physical Layer - bit

26. ARQ 중 에러가 발생한 블록 이후의 모든 블록을 재전송하는 방식은?

① Go-Back-N ARQ

② Stop-and-Wait ARQ

③ Selective ARQ

④ Adaptive ARQ

27. 다음 설명에 알맞은 프로토콜은?

- 음성영상 데이터 등과 같은 실시간 정보를 멀티캐스트나 유니캐스트 서비스를 통해서 전송하는데 적합한 프로토콜이다.

- QoS(Quality of Service)와 종단 대 종단 데이터 전송을 감시하는 RTCP를 필요로 한다.

① TCP(Transmission Control Protocol)

② SIP(Session Initiation Protocol)

③ RSVP(ReSouece reserVation Protocol)

④ RTP(Real-time Transfer Protocol)

28. 서버 담당자 Park 사원은 Windows Server 2016에서 Active Directory를 구축하여 관리의 편리성을 위해 그룹을 나누어 관리하고자 한다. 다음의 제시된 조건에 해당하는 그룹은?

[조건]

이 구성원은 다른 도메인의 사용자 계정이 될 수 있으나 도메인 로컬 그룹이 접근할 수 있는 자원은 자신이 소속된 도메인에 제한된다.

① Global Group

② Domain Local Group

③ Universal Group

④ Organizational Unit

29. Windows Server 2016 Hyper-V에서 특정 시간 지점 이미지를 쉽게 생성할 수 있는 기능으로 이 특정 시간 지점 이미지를 이용해 VM의 특정 시점 상태로 손쉽게 복구할 수 있다. 이 기능을 무엇이라 하는가?

① Production Checkpoint

② Alternate Credentials Support

③ Integration Service

④ Update Manager

30. Linux에서 파일의 접근 권한 변경 시 사용되는 명령어는?

① umount

② greb

③ ifconfig

④ chmod

31. Linux에서 DNS를 설치하기 위한 ′named.zone′ 파일의 SOA 레코드에 대한 설명으로 옳지 않은 것은?

① Serial : 타 네임서버가 이 정보를 유지하는 최소 유효기간

② Refresh : Primary 네임서버의 Zone 데이터베이스 수정 여부를 검사하는 주기

③ Retry : Secondary 네임서버에서 Primary 네임서버로 접속이 안 될 때 재시도를 요청하는 주기

④ Expire : Primary 네임서버 정보의 신임 기간

32. Linux에서 사용되는 어플리케이션 및 환경 설정에 필요한 설정 파일들과 ′passwd′ 파일을 포함하고 있는 디렉터리는?

① ∕bin

② ∕home

③ ∕etc

④ ∕root

33. Linux 시스템에서 ′-rwxr-xr-x′와 같은 퍼미션을 나타내는 숫자는?

① 755

② 777

③ 766

④ 764

34. ′www.icqa.or.kr′이란 사이트의 IP Address를 획득하려고 할 때 Windows Server에서 ′cmd′를 이용한 방법으로 올바른 것은?

① netstat www.icqa.or.kr

② nslookup www.icqa.or.kr

③ ipconfig www.icqa.or.kr

④ telnet www.icqa.or.kr

35. 아파치 서버의 설정 파일인 ′httpd.conf′의 항목에 대한 설명으로 옳지 않은 것은?

① KeepAlive On : HTTP에 대한 접속을 끊지 않고 유지한다.

② StartServers 5 : 웹서버가 시작할 때 다섯 번째 서버를 실행 시킨다.

③ MaxClients 150 : 한 번에 접근 가능한 클라이언트의 개수는 150개 이다.

④ Port 80 : 웹서버의 접속 포트 번호는 80번이다.

36. DNS 레코드 중 IP Address를 도메인 네임으로 역매핑하는 레코드는?

① SOA

② A

③ PTR

④ CNAME

37. Linux 서버 관리자인 Han 과장은 iptables를 이용하여 패킷을 필터링하는 방화벽으로 사용하고 있다. iptables 규칙의 설정 파라미터인 커맨드(Command)에 대한 설명으로 옳지 않은 것은?

① iptables -A : 패킷 필터링 규칙을 설명하는데 사용한다.

② iptables -D : 패킷 필터링 규칙을 삭제하는데 사용한다.

③ iptables -L : 패킷 필터링 규칙을 표시하는데 사용한다.

④ iptables -F : 패킷 필터링 규칙을 삭제하는데 사용한다.

38. 다음 중 Windows Server 2016 [로컬 보안 정책]의 [계정 정책] 중 ′계정 잠금 정책′ 항목에서 설정할 수 없는 것 은?

① 계정 잠금 기간

② 계정 잠금 임계값

③ 계정 암호 길이

④ 계정 잠금 수 초기화 시간

39. 시스템 담당자인 Lee 사원은 현재 디렉터리 아래에서 최근 1주일 이내에 수정된 파일들을 검색하고, 해당하는 파일들을 자세히 보고자 한다. 이를 위한 명령어와 옵션으로 올바른 것은?

① find . -mtime +7 -exec ls -al { } \;

② find . -mtime -7 -exec ls -al { } \;

③ find . -atime +7 -exec ls -al { } \;

④ find . -atime -7 -exec ls -al { } \;

40. Linux에서 프로세스의 상태를 확인하고자 할 때 사용하는 명령어는?

① ps

② w

③ at

④ cron

41. Linux 시스템에서 현재 디렉터리의 하위 디렉터리인 ′ temp′을 포함하고 모든 하위 디렉터리와 파일을 재귀적으로 강제 삭제하는 명령어로 올바른 것은?

① rm –rf .∕temp

② rm -r .∕temp

③ rm –f .∕temp

④ rm .∕temp

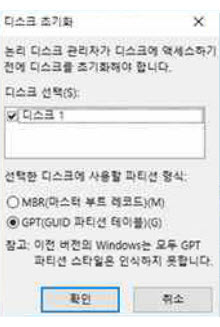

42. 서버 담당자 Jang 사원은 Windows 서버에 디스크 용량을 증설하던 도중 Windows Server 2016에서 다음과 같은 화면을 보게 되었다. Jang 사원이 추가한 디스크를 사용하기 위해서 수행해야 할 작업 중 적절하지 않은 것은?

① 디스크 초기화

② 스팬 볼륨 추가

③ 드라이브 문자 할당

④ 디스크 포맷

43. 다음은 명령어 프롬프트 창에서 Windows Server 2016에서 FTP 서비스의 상태를 조회한 결과이다. 옳지 않은 것은?

① FTP 서비스를 중지하고 다시 상태를 조회하면 출력되는 결과가 다르다.

② 현재 FTP 서비스는 실행 중이다.

③ 현재 실행되고 있는 FTP 서비스는 중지가 가능하다.

④ ′net query ftpsvc′로 FTP 서비스의 상태를 조회할 수 있다.

44. 서버 담당자 Park 사원은 Linux 서버를 업그레이드 하기 위하여 시스템을 종료하고자 한다. 다음 명령어 중 다른 하나 는?

① poweroff –p

② halt -p

③ shutdown –c

④ init 0

45. 서버 담당자 Park 사원은 Windows Server 2016에서 기존의 폴더 또는 파일을 안전한 장소로 보관하기 위해 백업기능을 사용하고자 한다. Windows Server 2016은 자체적으로 백업기능을 제공해 주기 때문에 별도의 외부 소프트웨어를 설치하지 않아도 백업기능을 사용할 수 있다. 다음 중 Windows Server 백업을 실행하는 방법으로 올바르지 않은 것은?

① [시작] - [실행] - wbadmin.msc 명령을 실행

② [제어판] - [시스템 및 보안] - [관리도구] - [Windows Server 백업]

③ [컴퓨터 관리] - [저장소] - [Windows Server 백업]

④ [시작] - [실행] - diskpart 명령을 실행

46. 내부 도메인 라우팅(Intra-domian Routing 또는 Intra-AS Routing) 프로토콜에 해당되지 않은 것은?

① RIP

② OFPF

③ IS-IS

④ BGP

47. LAN 카드의 MAC Address에 실제로 사용하는 비트 수는?

① 16bit

② 32bit

③ 48bit

④ 64bit

48. 라우터 NVRAM에서 RAM으로 Configuration File을 Copy하는 명령어는?

① copy flash start

② copy running-config startup-config

③ copy startup-config running-config

④ erase startup-config

49. 라우팅프로토콜에서 사용하는 최적의 라우팅 정보는 라우팅 테이블에 기록되어 있는데, 이를 매트릭스(Metrics)라고 한다. 다음 중 매트릭스의 종류에 해당되지 않는 것은?

① 대역폭(Bandwidth)

② 링크(Link)수

③ 지연(Delay)

④ 코스트(Cost)

50. RAID 시스템 중 4개의 디스크 중에서 2대 연속으로 오류가 나도 액세스가 가능하도록 패리티를 구성한 방식은?

① RAID 0

② RAID 1

③ RAID 5

④ RAID 6

51. 다음 중 웹방화벽(WAF)의 설명으로 옳지 않은 것은?

① Forward Proxy로 동작한다.

② SSL Offloading을 지원한다.

③ OWASP 10에 포함된 공격을 방어할 수 있다.

④ HTTP, HTTPS에 대한 공격을 방어하는 정보보호시스템 이다.

52. 다음 중 Linux ′∕etc∕passwd′ 파일에 있는 필드로 옳지 않은 것은?

① 계정명

② 사용자 홈디렉터리

③ 사용자 Shell

④ 접속 차단 일 수

53. 다음 중 Linux에서 로그인 실패 로그를 확인하는 명령어는?

① last

② lastlog

③ lastb

④ lastcomm

54. nmap 포트 스캔을 이용하여 UDP 포트 스캔 시 서비스 포트가 Close 되어 있을 경우 회신되는 것은?

① RST

② RST+ACK

③ ICMP unreachable

④ 응답 없음

55. 다음에서 설명하는 키 교환 알고리즘은?

1976년 미국 스탠퍼드 대학의 연구원이 개발한 것으로 공개키는 하나의 정수와 한 개의 소수로 통신 직전에 통신 상대방과 공유하도록 해두고, 다른 비밀키 전용의 숫자를 통신 상대방 양쪽에서 각각 전송하여 이들과 공개 키의 수치를 사용하여 공통 암호키용 수치를 산출한다. 유한체에서의 이산대수의 어려운 점을 이용한 것이다.

① Diffie-Hellman

② 3-DES

③ AES(Rijndael)

④ Seed

56. 서로 다른 메시지가 같은 해쉬값이 되지 않도록 하는 해쉬 함수의 성질은?

① 충돌 저항성

② 비트 길이

③ 키 길이

④ 엔트로피(entropy)

57. 다음 중 무선네트워크 보안기술과 암호 알고리즘이 잘 짝지어진 것은?

① WEP : AES

② WPA : RC4

③ WPA2 : DES

④ WPA3 : SEED

58. 다음 중 각 사용자 별 환경설정∕프로파일 정보를 담고 있는 Windows Registry는?

① HKCU (HKEY_CURRENT_USER)

② HKLM (HKEY_LOCAL_MACHINE HKLM)

③ HKU (HKEY_USERS)

④ HKCC (HKEY_CURRENT_CONFIG)

59. 다음 중 윈도우 크기(window size)를 작게 조작하여 HTTP 응답 수신 속도를 지연시킴으로써 웹서버의 연결 자원을 고갈시키는 DDoS 공격 기법은?

① RUDY Attack

② Slowloris Attack

③ Slow read Attack

④ Small Window Attack

60. 정보보호 제품의 보안성을 평가기관에서 평가하고 이에 대한 결과를 인증기관에서 인증하는 국제표준제도는?

① GS 인증

② CC 인증

③ K4 인증

④ KS 인증